Surge una nueva alerta de lo vulnerable que puede ser ahora mismo la red de redes gracias a que muchos fabricantes de equipos inteligentes no han tomado en cuenta cuestiones básicas de seguridad

Martin Hron quería desmitificar una creencia: que la amenaza para los dispositivos de Internet de las Cosas (IoT, por sus siglas en inglés), no es solo acceder a ellos a través de un enrutador o la exposición a la red de redes, sino que un dispositivo de IoT en sí es vulnerable y se puede hackear fácilmente sin tener acceso a la red o el enrutador al cual esté conectado.

Hron, que es un analista de la empresa Avast, documentó su experimento en una larga entrada que publicó en su blog, Decoded, y probó que no solo es posible interferir con el funcionamiento de un electrodoméstico «inteligente», sino que lo pudo convertir en una peligrosa arma.

Su experimento es una nueva alerta de lo vulnerable que puede ser ahora mismo la red de redes gracias a que muchos fabricantes de equipos inteligentes conectados no han tomado en cuenta cuestiones básicas de seguridad, como la encriptación.

Durante generaciones hemos confiado en nuestros electrodomésticos, ya sea una cocina, una cafetera o un refrigerador. La confianza es tal que nos hemos alegrado con los avances suscitados en la última década, especialmente con lo relativo al Internet de las Cosas, el cual ha traído una serie de equipos inteligentes capaces de ser operados a distancia, conectados entre sí y a la red de redes.

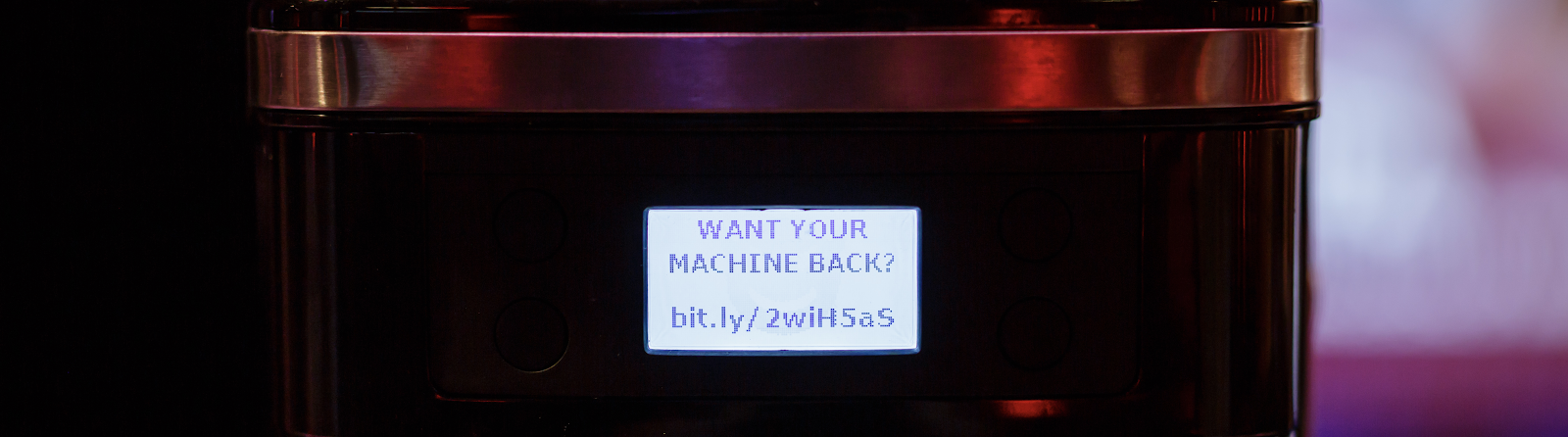

Hasta hoy, alterar un dispositivo analógico requiere, cuando menos, de una acción física sobre él. Pero este ya no es el caso con los electrodomésticos inteligentes. Hron logró cambiar por completo el funcionamiento de una cafetera de la marca Smarter, la cual se volvió «loca» y encendió el calentador, dispensó agua, echó a andar el molinillo de granos y mostró un mensaje de rescate al mejor estilo de ransomware. La única forma de detener dicho caos fue desenchufando el equipo de la corriente.

«Mis colegas a menudo me escuchan decir que “el firmware es el nuevo software”, explica Hron en su blog. Y ese software a menudo tiene fallas. Lo vemos en todas partes. Defectos de CPU y chips criptográficos que generan claves débiles que pueden romperse fácilmente. La débil seguridad de IoT se debe en gran parte al hecho de que, hoy en día, es más económico colocar un procesador dentro de un dispositivo para que controle todas las partes de hardware con un programa corto llamado firmware. Esta solución no solo es barata, sino que tiene una propiedad importante: se puede actualizar.

«En el pasado, si existía un defecto de diseño en una pieza de hardware, el diseño rígido (a menudo cableado) significaba que el proveedor tendría que remplazar todo el componente o la placa lógica, o incluso remplazar todo el dispositivo. Los fabricantes de entonces tenían que cambiar el proceso de fabricación y potencialmente sufrir grandes pérdidas económicas. En la era del firmware, esto se puede mitigar fácilmente con solo emitir una actualización», abunda el experto.

Sin embargo, estos firmwares muchas veces son tan débiles en cuanto a seguridad, que es posible hacerles ingeniería inversa y convertirlos en programas malignos sin que el usuario se entere.

Cuando Hron conectó por primera vez su cafetera Smarter, descubrió que inmediatamente actuaba como un punto de acceso wifi que usaba una conexión no segura para comunicarse con una aplicación para teléfono inteligente. La aplicación, a su vez, se utiliza para configurar el dispositivo y, si el usuario lo elige, conectarlo a una red wifi doméstica.

Sin cifrado, el investigador no tuvo problemas para aprender cómo el teléfono controlaba la cafetera y, dado que tampoco había autenticación, cómo una aplicación de teléfono no autorizada podía hacer lo mismo. No obstante, en este punto Hron tenía solo un pequeño menú de comandos, ninguno de ellos especialmente dañino.

Entonces examinó el mecanismo que usa la cafetera para recibir actualizaciones de firmware. Resultó que estas se reciben desde el teléfono, sin cifrado, sin autenticación y sin firma de código. Estas flagrantes omisiones crearon la oportunidad que necesitaba Hron.

Dado que la última versión del firmware estaba almacenada dentro de la aplicación de Android, podía instalarla en una computadora y realizar ingeniería inversa con IDA, un programa analizador de software, depurador y desensamblador. Casi de inmediato, encontró cadenas de código legibles por humanos. «A partir de esto, podríamos deducir que no hay cifrado, y el firmware es probablemente una imagen de “texto sin formato” que se carga directamente en la memoria flash de la cafetera», escribió en su blog.

El proceso de actualización del firmware puede variar mucho, desde la conexión al dispositivo mediante una herramienta especial (que aún requiere la interacción física del proveedor) hasta la forma cada vez más popular de actualizaciones OTA (siglas en inglés de por el aire). En este caso, no es necesario que un proveedor esté físicamente presente y todo el proceso se realiza de forma automática a través de internet, o semiautomáticamente después de la notificación y aprobación de la actualización por parte del usuario.

Con un poco de búsquedas por internet y sus conocimientos como especialista, Hron fue capaz de hacer ingeniería inversa y hackear la cafetera.

La larga vida de los electrodomésticos es un problema enorme para el Internet de las Cosas. Esos dispositivos, que duran muchos años en casa y ya forman parte de estos sistemas conectados, al dejar tantos hoyos de seguridad, son pasto para los ciberdelincuentes.

«Es cierto que puedes usarlos incluso si no reciben más actualizaciones, pero con el ritmo de la explosión de la IoT y la mala actitud con relación al soporte, estamos creando un ejército de dispositivos vulnerables y abandonados que pueden ser mal utilizados para fines nefastos, como violaciones de la red, fugas de datos, ataques de rescate y DDoS», advierte Hron.

En el caso del dispositivo de Smarter el problema viene de larga data. En 2015 se reportaron grietas en sus teteras inteligentes, luego de que uno de los productos de la compañía fuera hackeado por la firma de seguridad Pen Test Partners.

Tras publicarse la investigación ahora, Smarter declaró que trabajan de forma incesante para evitar estos problemas, lo cual es cierto, puesto que sus últimos modelos no tienen las brechas de seguridad encontradas por Hron.

Sin embargo, que los fabricantes de equipos conectados dejen de dar soporte luego de un tiempo, hace que la cantidad de electrodomésticos vulnerables crezca. Martin Hron encontró en su estudio que al menos 570 cafeteras como las que él hackeo están hoy conectadas y accesibles en la red de redes, casi todas ubicadas en Europa.

Acaso investigaciones como estas ayuden a iniciar un camino en el cual el firmware no solo sea un simple código para que los equipos inteligentes funcionen, sino que la ciberseguridad sea una prioridad para los fabricantes.

Martin Hron logró simular el secuestro digital de la cafetera Smarter. Foto: Decoded